تحلیلگر لاگ سرور با PHP – ابزار متنباز بلوسرور برای امنیت و مانیتورینگ

مدیریت یک سرور، چه برای یک وبسایت شخصی و چه برای یک کسبوکار بزرگ، نیازمند نظارت دقیق بر رویدادهای پشت پرده است. لاگهای سرور، داستانهای ناگفتهای از تلاشها برای نفوذ، خطاهای نرمافزاری و مشکلات عملکردی را در خود جای دادهاند. اما بررسی دستی این حجم از اطلاعات، کاری طاقتفرسا و تقریبا غیرممکن است.

برای حل این چالش، مفتخریم که ابزار متنباز و رایگان تحلیلگر لاگ سرور با PHP را که توسط ایرج زاهدی، کارشناس فنی بلوسرور، توسعه داده شده است، معرفی کنیم. این اسکریپت قدرتمند و سبک، تنها در یک فایل PHP، به شما کمک میکند تا به صورت آنی و هوشمند، امنیت و سلامت سرور خود را زیر نظر بگیرید.

این ابزار که هماکنون در مخزن گیتهاب در دسترس است، نمونهای از تخصص و تعهد ما در بلوسرور به جامعه متنباز و امنیت کاربران است.

چرا تحلیل لاگ سرور یک ضرورت است؟

لاگها، ردپای دیجیتالی تمام فعالیتهای روی سرور شما هستند. تحلیل هوشمندانه آنها به شما اجازه میدهد تا:

- حملات را شناسایی کنید: از حملات Brute-Force به SSH و ایمیل گرفته تا تلاش برای تزریق SQL (SQL Injection) و اسکن آسیبپذیریها.

- خطاها را ریشهیابی کنید: مشکلات وبسرور (آپاچی)، خطاهای PHP-FPM یا مشکلات SSL را به سرعت پیدا کنید.

- سلامت سرور را بسنجید: از رویدادهای بحرانی مانند Kernel Panic یا کمبود حافظه (OOM Killer) که میتوانند سرور را از دسترس خارج کنند، مطلع شوید.

معرفی تحلیلگر لاگ PHP بلوسرور: ساده، سریع و قدرتمند

فلسفه اصلی این ابزار، سادگی و کارایی است. این اسکریپت تک-فایلی، بدون نیاز به دیتابیس، کامپوزر (Composer) یا هرگونه وابستگی خارجی، روی هر سرور لینوکسی که PHP 7.0 به بالا داشته باشد، به راحتی اجرا میشود.

قابلیتهای کلیدی که این ابزار را متمایز میکند:

۱. داشبورد تعاملی و هوشمند

داشبورد این تحلیلگر به گونهای طراحی شده که اطلاعات پیچیده را در قالبی ساده و قابل فهم ارائه دهد:

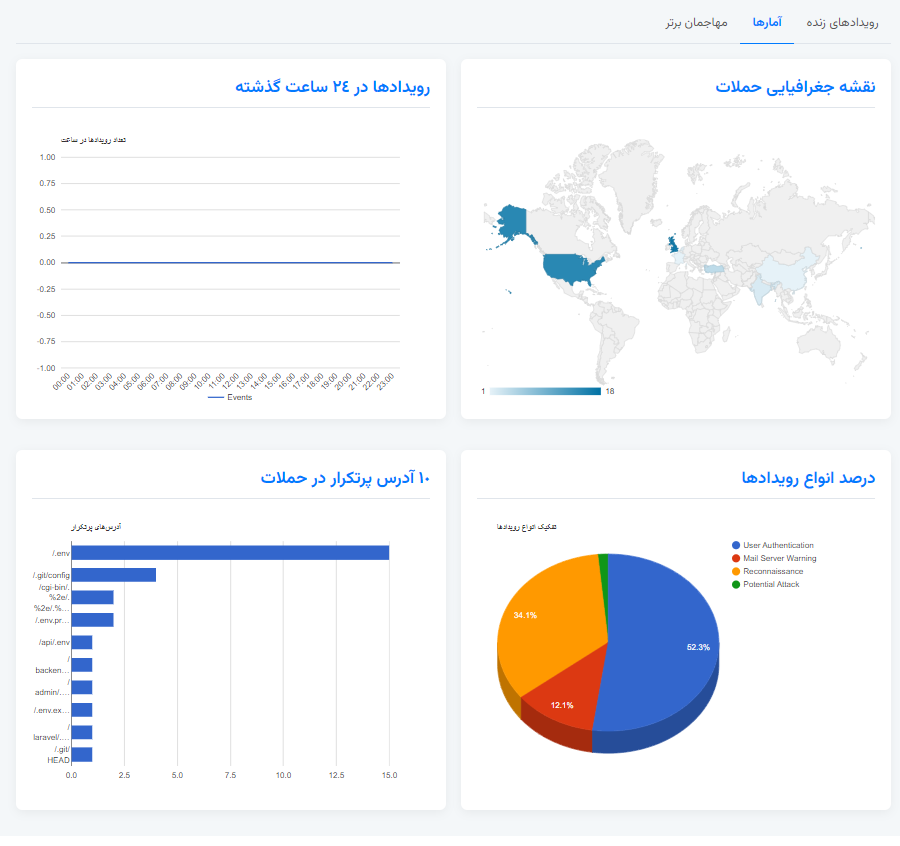

- نمای کلی در یک نگاه: گزارشها در سه بخش اصلی “رویدادهای زنده”، “آمارها” و “مهاجمان برتر” دستهبندی شدهاند.

- جستجوی سراسری: یک آدرس IP یا یک پیام خطا را در تمام فایلهای لاگ به صورت همزمان جستجو کنید.

- تجسم دادهها با نمودارهای گوگل:

- نقشه جغرافیایی حملات: موقعیت مهاجمان را بر روی نقشه جهان مشاهده کنید.

- نمودار فعالیت ۲۴ ساعته: ساعات اوج فعالیتهای مشکوک را شناسایی کنید.

- گزارش آماری رویدادها: درصد هر نوع رویداد (امنیتی، خطا، سیستمی) را ببینید.

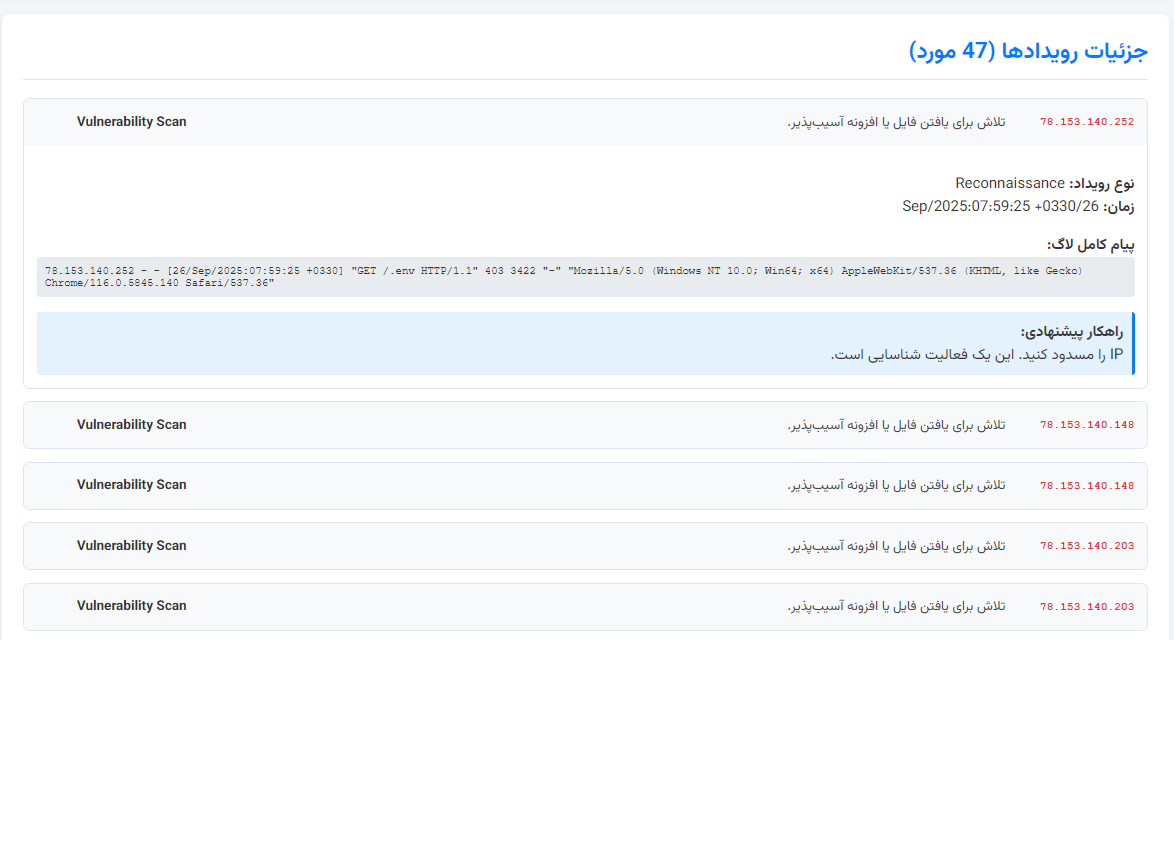

- لینکهای هوشمند: با یک کلیک بر روی هر IP، تمام فعالیتهای ثبتشده از آن را مشاهده کنید.

۲. تحلیل جامع امنیتی

این ابزار یک سپر دفاعی هوشمند برای سرور شماست:

- نظارت بر سرویسهای کلیدی: لاگهای وبسرور (Apache)، فایروال وب (ModSecurity)، سرویس SSH، سرور ایمیل (Dovecot/Exim) و Fail2ban را به صورت یکپارچه تحلیل میکند.

- شناسایی حملات رایج وب: تلاش برای حملات خطرناکی مانند SQL Injection, XSS, Path Traversal و Command Injection را شناسایی کرده و به شما هشدار میدهد.

- تشخیص حملات Brute-Force: تلاشهای مکرر برای ورود ناموفق به سرویسهای حساس را ثبت و گزارش میکند.

۳. مانیتورینگ سلامت و عملکرد سیستم

فراتر از امنیت، این ابزار به شما در مدیریت سرور نیز کمک میکند:

- تشخیص خطاهای بحرانی: رویدادهای خطرناکی مانند Kernel Panic (کرش کامل سیستم) یا خطاهای سختافزاری I/O را به شما اطلاع میدهد.

- مدیریت منابع: مشکلات کمبود حافظه (RAM) که منجر به فعال شدن OOM Killer میشود را شناسایی میکند.

- ثبت رویدادهای سیستمی: ریاستارتهای سرور و استفاده از دستورات با دسترسی ریشه (Sudo) را برای بازبینیهای امنیتی ثبت میکند.

تحلیل عمیق انواع رویدادها: از حملات وب تا خطاهای سیستمی

این ابزار به طور هوشمند دهها الگوی مختلف را در لاگهای شما شناسایی میکند. در ادامه به برخی از مهمترین آنها اشاره میکنیم:

۱. حملات و رویدادهای امنیتی (Security Events)

- حملات Brute-Force: شناسایی تلاشهای مکرر و ناموفق برای ورود به سرویسهای SSH، پنل مدیریت وردپرس (wp-login.php) و سرور ایمیل (SMTP/IMAP).

- حملات وب اپلیکیشن (Web Attacks):

- SQL Injection: تشخیص تلاش برای تزریق کدهای SQL مخرب در آدرس URL.

- Cross-Site Scripting (XSS): شناسایی کدهای جاوا اسکریپت مخرب مانند <script> در درخواستها.

- Command Injection: شناسایی حملات بسیار خطرناک برای اجرای دستورات سیستم عامل روی سرور.

- Path Traversal: تشخیص تلاش برای دسترسی به فایلهای حساس خارج از مسیر وبسایت.

- اسکن آسیبپذیری (Vulnerability Scans): شناسایی رباتهایی که به دنبال فایلها و مسیرهای آسیبپذیر رایج مانند

.env,.git,xmlrpc.phpیا پنلهای مدیریت قدیمی میگردند. - رویدادهای فایروال (Firewall Events): نمایش ترافیک مسدود شده توسط فایروال سرور و همچنین فعالیتهای فایروال وب (ModSecurity).

- استفاده از Sudo: ثبت هر بار استفاده از دستور Sudo برای رسیدن به دسترسی ریشه، که برای بازبینیهای امنیتی حیاتی است.

۲. خطاهای سیستمی و سختافزاری (System & Hardware Errors)

- Kernel Panic: این یک خطای بحرانی است که به معنای کرش کامل سیستم عامل (هسته لینوکس) است و نیاز به بررسی فوری دارد.

- OOM Killer (Out of Memory): هشدار بسیار مهمی که نشان میدهد سرور به دلیل کمبود حافظه RAM، مجبور به بستن یکی از پروسهها شده است.

- Hardware Error: ثبت خطاهای مربوط به سختافزار، به خصوص خطاهای ورودی/خروجی (I/O) که معمولا به مشکلات دیسک سخت اشاره دارد.

- راهاندازی مجدد سیستم (System Boot): ثبت زمان دقیق هر بار ریاستارت شدن سرور برای کمک به ریشهیابی مشکلات ناپایداری.

۳. خطاهای سرویسها (Service Errors)

- خطاهای وبسرور آپاچی: تشخیص مشکلات رایج مانند عدم تطابق گواهی SSL، خطای پیدا نکردن اسکریپت PHP یا رد دسترسی توسط فایل

.htaccess. - هشدار PHP-FPM: اطلاعرسانی زمانی که سرویس PHP-FPM به حداکثر ظرفیت پردازش خود میرسد و ممکن است باعث کندی یا از دسترس خارج شدن سایت شود.

- خطاهای سرور ایمیل: شناسایی مشکلات اتصال به سرور ایمیل به دلیل خطاهای SSL/TLS یا تلاش برای ارسال دستورات نامعتبر.

- مشکلات Fail2ban: این ابزار نه تنها مسدود شدن IP ها توسط Fail2ban را نشان میدهد، بلکه در صورت بروز خطا در عملکرد آن (مثلا اگر فایروال خاموش باشد و Fail2ban نتواند IP را مسدود کند) یک هشدار حیاتی نمایش میدهد.

۴. مشکلات سئو (SEO Issues)

- لینکهای شکسته (Broken Links): شناسایی خطاهای 404 که از یک صفحه دیگر (Referrer) ارجاع داده شدهاند. این به شما کمک میکند لینکهای داخلی یا خارجی خراب را به سرعت اصلاح کنید.

کاربردهای عملی: این ابزار چگونه به شما کمک میکند؟

سناریوی اول: حمله Brute-Force به SSH

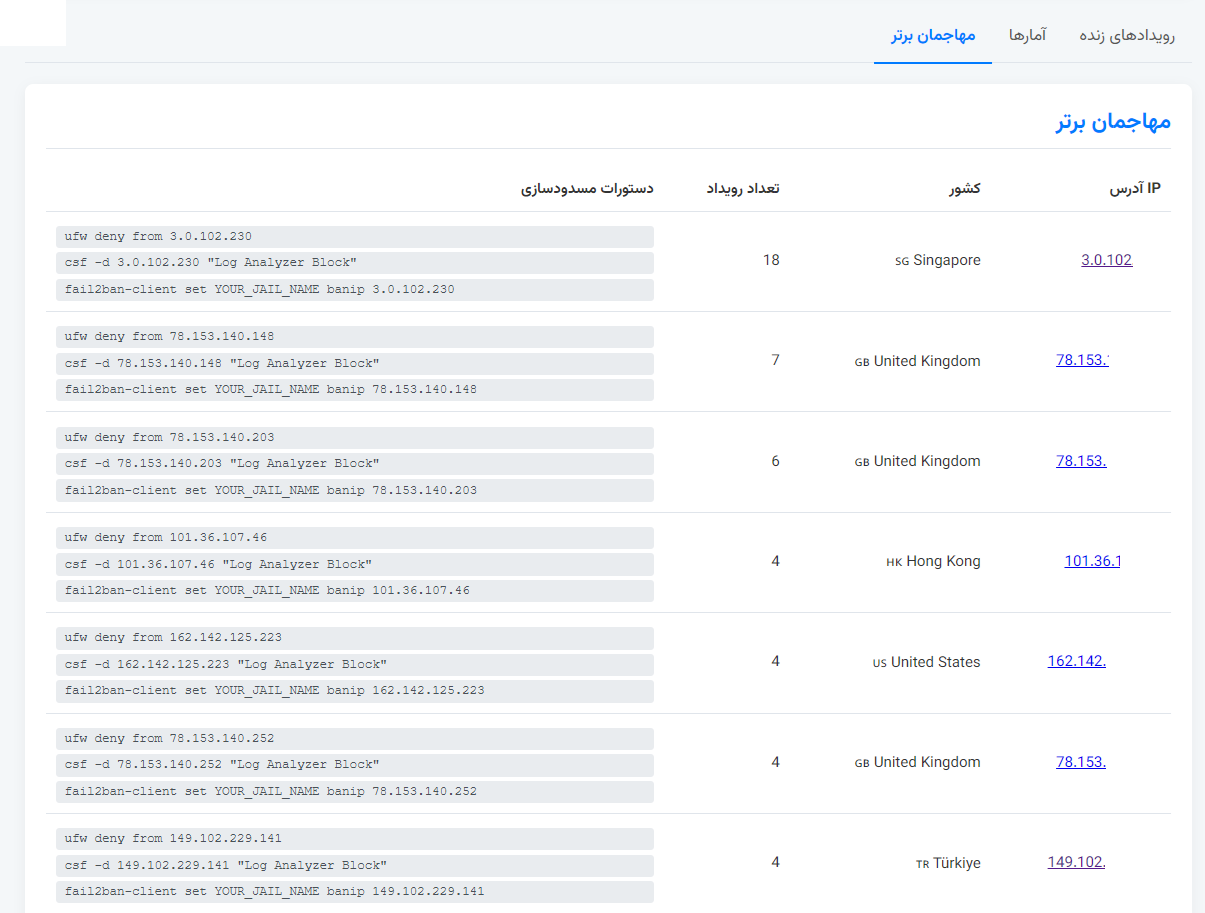

شما متوجه کاهش سرعت سرور میشوید. با مراجعه به داشبورد، در تب “مهاجمان برتر”، یک IP را با صدها تلاش ناموفق برای ورود به SSH مشاهده میکنید. این ابزار نه تنها آن را گزارش میدهد، بلکه دستورات آماده برای مسدودسازی آن IP را با فایروالهای رایج مانند UFW و CSF در اختیار شما قرار میدهد.

سناریوی دوم: خطای 500 در وبسایت

کاربران از خطای سرور در وبسایت شما شکایت دارند. با جستجوی عبارت “error” در داشبورد، بلافاصله لاگ مربوط به خطای PHP-FPM را پیدا میکنید که نشان میدهد به دلیل رسیدن به حداکثر پردازشها، سرویس دچار مشکل شده است. راهکار پیشنهادی نیز در کنار لاگ نمایش داده میشود.

نصب و راهاندازی در چند دقیقه

راهاندازی این ابزار بر روی سرور مجازی بلوسرور (یا هر سرور لینوکسی دیگر) بسیار ساده است:

- فایل

log_analyzer.phpرا از مخزن گیتهاب دانلود کرده و در مسیر دلخواه روی سرور خود آپلود کنید. - مسیر فایلهای لاگ سرور خود را در آرایه

$logFilesداخل اسکریپت ویرایش کنید. - دسترسی خواندن فایلهای لاگ را برای کاربر وبسرور (مانند

apacheیاwww-data) با دستورsetfaclتنظیم کنید. - (مهمترین مرحله) دسترسی به فایل اسکریپت را با استفاده از فایل

.htaccessو رمز عبور محدود کنید تا فقط خودتان بتوانید گزارشها را ببینید.

دستورالعملهای کامل در فایل README پروژه در گیتهاب موجود است.

نگاهی عمیق به کد: چگونه حملات Command Injection را شناسایی میکنیم؟

یکی از خطرناکترین حملات وب، تزریق دستور (Command Injection) است که به مهاجم اجازه میدهد دستورات سیستمعامل را مستقیما روی سرور شما اجرا کند. برای شناسایی این نوع حملات، ما از یک الگوی عبارت باقاعده (Regular Expression) هوشمند و بهینه استفاده کردهایم. این یک نمونه عالی برای نمایش تخصص فنی پشت این ابزار است.

الگوی Regex مورد استفاده به این شکل است:

/(&&|;|\`|\|)\s*(wget|curl|cat)/iاما این الگو دقیقا چه کاری انجام میدهد؟ بیایید آن را تجزیه کنیم:

(&&|;|\`|\|): این بخش به دنبال یکی از چهار کاراکتر کلیدی میگردد که در شل (Shell) لینوکس برای جدا کردن یا زنجیر کردن دستورات استفاده میشوند. برای مثال، دستورwhoami && lsهر دو دستور را اجرا میکند.\s*: این بخش به دنبال صفر یا چند کاراکتر فاصله (Whitespace) میگردد. این باعث میشود الگوی ما هوشمند باشد و تفاوتی بین;lsو; lsقائل نشود.(wget|curl|cat): این بخش به دنبال یکی از سه دستور رایجی میگردد که مهاجمان بلافاصله پس از تزریق دستور از آنها استفاده میکنند:wgetوcurlبرای دانلود بدافزار از اینترنت، وcatبرای خواندن فایلهای حساس مانند/etc/passwd./i: این اصلاحکننده در انتهای الگو، جستجو را به حالت غیر حساس به حروف بزرگ و کوچک (Case-Insensitive) در میآورد. بنابراین، اگر مهاجم ازWgetیاCURLاستفاده کند، باز هم شناسایی خواهد شد.

این رویکرد نشان میدهد که تحلیلگر لاگ بلوسرور صرفا به دنبال کلمات کلیدی ساده نمیگردد، بلکه با درک عمیق از الگوهای رفتاری مهاجمان، به صورت هوشمندانه تلاشها برای نفوذ را شناسایی میکند. این تنها یک نمونه از دهها الگوی هوشمندی است که در هسته این ابزار به کار رفته است.

تحلیلگر لاگ PHP بلوسرور ابزاری فراتر از یک اسکریپت ساده است؛ این یک دستیار هوشمند برای مدیران سرور، توسعهدهندگان و هر کسی است که به امنیت و پایداری سرویس خود اهمیت میدهد. شما را دعوت میکنیم این ابزار را از گیتهاب دانلود کرده، و با خرید سرور مجازی بلوسرور، روی آن آزمایش کنید و نظرات و مشارکتهای خود را برای بهبود آن با ما در میان بگذارید.

تعهد بلوسرور به جامعه متنباز و امنیت کاربران

در بلوسرور، ما عمیقا به قدرت جامعه متنباز و اشتراک دانش باور داریم. ارائه ابزار «تحلیلگر لاگ PHP» صرفا یک پروژه فنی نیست، بلکه گامی در جهت تعهد ما به توانمندسازی مدیران سرور و افزایش امنیت وبسایتها است.

این ابزار نمونهای از همان تخصص و دقتی است که تیم فنی ما هر روز برای محافظت و بهینهسازی سرورهای مشتریان خود به کار میگیرد. امیدواریم با ارائه رایگان آن، به شما در مدیریت بهتر و امنتر سرورهایتان کمک کرده باشیم.

سوالات متداول درباره تحلیلگر لاگ PHP بلوسرور

این تحلیلگر لاگ PHP چه مزیتی نسبت به بررسی دستی لاگها دارد؟

برای استفاده از این ابزار به چه پیشنیازهایی احتیاج دارم؟

این ابزار چه نوع حملات امنیتی را شناسایی میکند؟

- تلاشهای Brute-Force برای سرویسهایی مانند SSH، ایمیل و پنل وردپرس.

- حملات رایج وب مانند SQL Injection، Cross-Site Scripting (XSS)، و Command Injection.

- اسکنهای آسیبپذیری که توسط رباتها برای یافتن فایلهای حساس (مثل .env یا xmlrpc.php) انجام میشود.

آیا امکان افزودن مسیرهای لاگ سفارشی به اسکریپت وجود دارد؟

آیا این تحلیلگر منابع سرور (CPU/RAM) را مصرف میکند؟

آیا این ابزار به طور خودکار IP مهاجمان را مسدود میکند؟

مهمترین اقدام امنیتی پس از نصب این اسکریپت چیست؟

فهرست تیترها

نویسنده: ایرج زاهدی، بنیانگذار و معمار فنی بلوسرور. محتوای این مقالات بر پایه تجربه عملی در طراحی، پیادهسازی و مدیریت پروژههای متنوع میزبانی وب در ایران و خارج از کشور، در طول بیش از یک دهه فعالیت مداوم نوشته شده است. به عنوان متخصص در بهینهسازی عملکرد و عیبیابی سیستمهای هاستینگ (از VPS تا هاست اشتراکی)، هدف من به اشتراکگذاری تجربیات و راهکارهای فنی است؛ همان دانشی که امروز ستون اصلی پایداری و کیفیت در سرویسهای بلوسرور محسوب میشود.